多要素認証(MFA)を病院・医療機関で実現するには?

株式会社インターナショナルシステムリサーチ

公開日:2025年3月17日

医療情報システムの安全管理に関するガイドライン

厚生労働省は2023年5月、「医療情報システムの安全管理に関するガイドライン第6.0版 システム運用編」を策定しました。ガイドラインには認証やID管理について以下のような記載がされています。

医療情報システムは利用者の識別・認証を行う機能を持たなければならない

医療情報システムへのアクセスを行う全ての職員及び関係者に対し本人の識別・認証に用いる手段を用意し、医療機関等の内部で統一的に管理する必要がある

認証にパスワードを用いる場合には、新規導入又は更新に際して二要素認証を採用するシステムの導入、又はこれに相当する対応を行う(令和9年度時点で稼働していることが想定される医療情報システムが対象)

医療情報システムにおいて用いるIDについて、台帳管理を行うほか、定期的に棚卸を行い、不要なものは適宜削除すること等を含む手順を作成する

つまり、医療情報システムへアクセスする際には必ず認証が行われる体制を構築し、

二要素認証の実施と定期的なID管理を行うことが求められるようになります。

厚労省は今回の改定の趣旨を以下のように示しています:

保険医療機関・薬局においては令和5年4月からオンライン資格確認の導入が原則義務化されており、今後はガイドラインに記載されているネットワーク関連のセキュリティ対策がより多くの医療機関等に共通して求められることとなる。(中略)また、医療等分野及び医療情報システムに対するサイバー攻撃の一層の多様化・巧妙化が進み、医療機関等における診療業務等に大きな影響が生じていること等を踏まえ、医療機関等に求められる安全管理措置を中心に内容の見直しを行う。

マイナ保険証の運用開始によりオンライン資格確認が導入されたことで、オンライン資格確認等システムへアクセスして診療/薬剤情報等を閲覧することが可能となりました。さらに、緊急時に患者の同意取得が困難な場合でもマイナ保険証による本人確認を行うことで医療情報等が閲覧できるようになる「緊急時医療情報閲覧機能」 の運用が2024年12月より開始されました。

オンライン資格確認等システムは上記ガイドラインにおける「医療情報システム」に該当するため、 ログインの際には二要素認証を必須とすることが定められています。

(参照:厚生労働省「緊急時医療情報閲覧機能導入に向けた準備作業の手引き 令和6年10月 1.2版」)

医療機関へのサイバー攻撃の共通点

ガイドライン改定の趣旨の一つに挙げられているように、昨今ランサムウェアによるサイバー攻撃が急増しており、医療機関も例外ではなく多数の被害が発生しています。それらの事例を見てみると、いくつかの共通点があることがわかります。

- ベンダーのリモート保守用に設置されたVPNが侵入経路

- VPNの脆弱性を放置

- ID/パスワードによる認証が設定されており、推測されやすいパスワードの使用や使い回しが一般化

- 一般ユーザーへの管理者権限の付与

- 他利用システムへの影響を考慮した結果や、攻撃者が設定変更したことによるウイルス対策ソフトの停止

ランサムウェア攻撃被害に遭った結果、暗号化やシステム障害で電子カルテにアクセスできず手書きカルテによる対応になったり、数ヶ月にわたって診療業務を制限する事態に陥ったりするなど、甚大な影響がもたらされています。

MFAとは?なぜ導入しなければいけないのか

先ほどご紹介したガイドラインの記載だけでなく、さまざまな業界で二要素認証・多要素認証(MFA)の導入を求める動きが進んでいます。一体なぜでしょうか。

パスワードの問題点

一般的な認証方法として利用されているパスワードですが、さまざまな問題や危険をはらんでいます。

安全性の課題

なりすましが容易

IDとパスワードを知ってさえいれば、誰でも本物のユーザーになりすましてアクセス、システムにログインすることが可能です。システムは正規ユーザーと判断してしまい、不正アクセスの発見が遅れるのです。

フィッシング耐性が低い

ユーザーとサーバーそれぞれがパスワードを保有しており、ネットワークを通じてパスワードをやりとりすることで本人確認を行うため、途中で第三者に窃取されるおそれがあります。

利便性の課題

複雑なパスワードの作成・記憶が大変

セキュリティ強度を高めるためには、推測されにくいパスワードを作成したり、サービスごとに異なるパスワードを設定したりすることが必要ですが、覚えづらいなどの理由から容易なパスワードの設定や使い回しにつながってしまいます。

管理者のアカウントの管理が大変

複数のサービスを利用している場合には、それぞれのサービスに沿ったアカウント設定やパスワードポリシーなどに対応する必要があります。また、ユーザーからのパスワード忘れによるリセット依頼なども発生するため、管理や対応には大きな手間がかかってしまいます。

多要素認証(MFA)の概要

このような問題を解消する方法として、MFAがあります。仮に一つの情報が漏洩したとしても、複数の情報が必要な設定にしておくことで不正アクセスのリスクを低減することが可能となります。

二要素認証、多要素認証という名称に使われている「要素」には知識情報、所持情報、生体情報の3つがあり、これらは「認証の3要素」と呼ばれています。

• 知識情報:パスワードや秘密の質問など、本人しか知り得ないもの

• 所持情報:セキュリティキーやスマートフォンなど、本人しか持っていないもの

• 生体情報:指紋や顔など、生物固有の情報や特性

上記3つの要素のうち、2つ以上の要素を用いて認証する方法が「二要素認証」または「多要素認証」です。

OTP(ワンタイムパスワード)の弱点

MFAの一つにパスワード+OTPを用いる方法があります。ログインに使用する端末とは別の端末(スマートフォン)のアプリ上でOTPが発行されるため、知識情報であるパスワードと所持情報となるスマートフォンを用いたMFAとなります。しかしながら、パスワードもOTPもウェブ上で情報を入力しネットワークを通じてサーバーへと送るため、リアルタイムフィッシングへの耐性がありません。フィッシング耐性のない要素を重ねても耐性は強化されないことから、セキュリティ強度が充分であるとは言い難いです。

MFAの導入が推奨される一番の理由はもちろんセキュリティ強化ですが、パスワード認証のデメリットであった院内システムの利用者や管理者の手間削減につながるため、利便性の向上も実現できます。

MFAを導入するための3つのポイント

一言でMFAの導入と言っても、何から始めればいいのか、どのように進めるべきなのかなどの疑問が出てくるでしょう。業務を兼任されている方であれば、「そもそもあまり多くの時間や手間を割くことができない」ということもあるかもしれません。MFA導入に向けて押さえておくべき3つのポイントについてご紹介します。

シングルサインオン(SSO)でアカウント情報を一元管理

院内での利用サービスが複数ある場合、それぞれにID/パスワードが存在しログイン時に入力を求められるという手間が発生します。SSOサービスを利用することで認証の入り口を一つに集約できるだけでなく、認証方法の設定なども一箇所で対応が可能です。

デバイス証明書によるアクセス制限でセキュアなデバイスを確保

デバイス証明書をインストールしたPCは「所持情報」とみなされるため、新たに認証器を購入したり生体認証機能搭載の端末にリプレイスしたりすることなく、少ない負担でMFAを実現することができます。

デバイス証明書について詳しく知るデバイス証明書を利用したMFAの導入ステップ例はこちら現場の運用に合った認証方法を選定し、パスキーによる強固なMFAを実現

パスワードに置き換わる認証方法として、フィッシング耐性が高いMFAを実現する「パスキー(FIDO認証資格情報)」が注目されています。パスキー認証を利用するにはFIDO認証に準拠した認証器が必要となりますが、現在ではさまざまな認証器が対応しているため、実際の利用環境に応じたものを選びましょう。

パスキー(FIDO認証資格情報)に対応した認証器の例

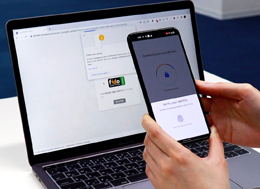

スマートフォンによる認証

ログインしたい端末とは別のスマートフォンに搭載された指紋・顔認証機能を認証器として利用する方法です。スマートフォンを常に持ち歩いている状況であれば、普段端末のロックを解除するのと同じように指紋や顔をセンサーにかざすという簡単な動作で認証が完了します。

一方で、認証用の端末を持ち歩く必要がある、マスクや手袋を着用していると認証のたびに着脱の手間が発生するというデメリットが考えられます。

PC搭載の生体認証機能による認証

近年市場に出回っている一般的なPCには生体認証機能が搭載されています。主なものだとWindows HelloやTouch ID/Face IDがあり、これらをサービスへログインする際の認証に利用することができます。

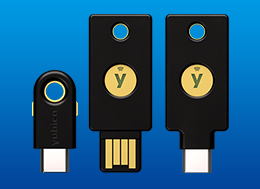

セキュリティキーによる認証

FIDO2対応のセキュリティキーはフィッシング耐性が高くより強固な認証を実現することができます。小さく軽量で、ネックストラップやキーケース等に付けて持ち運びできるタイプやブレスレットタイプなどさまざまな形のものがあります。代表的なものとしてはスウェーデンに本社を構えるYubico社が提供するYubiKeyが挙げられます。

セキュリティキーについて詳しく知るYubiKeyについて詳しく知る医療現場でのMFAの運用例

実際の医療機関で想定されるSSO・MFAの運用例として、以下のようなものが挙げられます。

複数の職員が利用する共有端末

SSOサービスを経由することで、同じログイン画面でもIDとMFAによりユーザーを識別・確認し、各ユーザーに応じたクラウド環境を表示します。あらかじめ設定されたアクセス可能なサービスのみが表示されるため、本来アクセス権限のない人でもアクセスできてしまうといった事態を防ぐことができます。

メールサービス

メールサービスに対して不正アクセスを受けた場合、やりとりした相手のメールアドレスや氏名等のほか、本文に記載の情報や添付データも閲覧・窃取される恐れがあります。第三者が簡単になりすましできてしまうパスワード認証ではなく、MFAによるログインを実施することでセキュリティを強化します。

また、利用中のメールサービスがMFAに対応していなかったとしても、SSOサービスとの連携が可能であればMFA設定を行うことができます。

タブレット

電子カルテの導入やレントゲン写真等の画像データ化などにより、タブレットを利用している医療機関が増えています。PCよりも携帯に優れていることから回診などの持ち運び用としての利用も多いでしょうが、その分多数の人が触れやすい環境にあります。指紋認証や顔認証に対応している端末が多いですが、ログイン動作のたびに手袋やマスクの着脱の手間が生じます。また、従業員の入れ替わりに伴うアカウント作成・削除手続きでトラブルを起こさないようにするためにも、セキュリティキーによるMFAをお勧めします。

Google CloudとYubiKeyの連携

医療機関においてもDX(デジタルトランスフォーメーション)の波が来ており、Google Cloudのようなクラウドサービスへの移行が今後進んでいきます。Google社とYubico社はパートナーシップを結んでいるため、Google CloudへのログインにYubiKeyを使用することは非常に効果的な組み合わせであるといえます。

YubiKey導入事例:医療ITサービスプロバイダー アダプタ を読むMFA実現に向けたSSOサービス導入までの流れ

まず必要となるのが現状の把握です。冒頭でご紹介したガイドラインとも照らし合わせつつ、セキュリティを強化するうえで何が足りないのか、どういった端末・システムがあるのかを洗い出します。現状の課題や端末の利用状況を踏まえ、どのようなMFAを採用するべきかの比較検討を行ったのち、導入フェーズへと進みます。

MFAに対応しているシステムであれば、ログイン方法としてMFAを設定し、認証器登録を行います。システムがMFAに対応していない場合、利用システムが複数ある場合にはSSOサービスを導入して認証の入口を一つに絞ったうえでMFAを適用する方法もあります。(仮にSSO連携可能サービスのなかに電子カルテシステムをはじめとしたご利用中のシステムの記載がなかったとしても連携が可能な場合もありますし、連携が可能かどうか検証を行うこともできますので、お気軽にご相談ください)

そして、MFAの設定を進めると同時に重要となるのがユーザー(従業員)への周知です。利便性向上などのメリットを織り交ぜつつ、ログイン時に必要となる認証器や認証方法のレクチャーを行います。

医療機関によっては、院内のIT・システム専任ではなく他業務との兼任という形で担当されていることもあるでしょう。「MFAによる認証強化は気になるし、その必要性も理解できる。でも自分では手が回らない」という方は、まずシステムの導入や保守を依頼しているベンダー(外部業者)にご相談してみてください。

ID管理・アクセス管理・パスワードレス・多要素認証を実現するCloudGate UNOとは

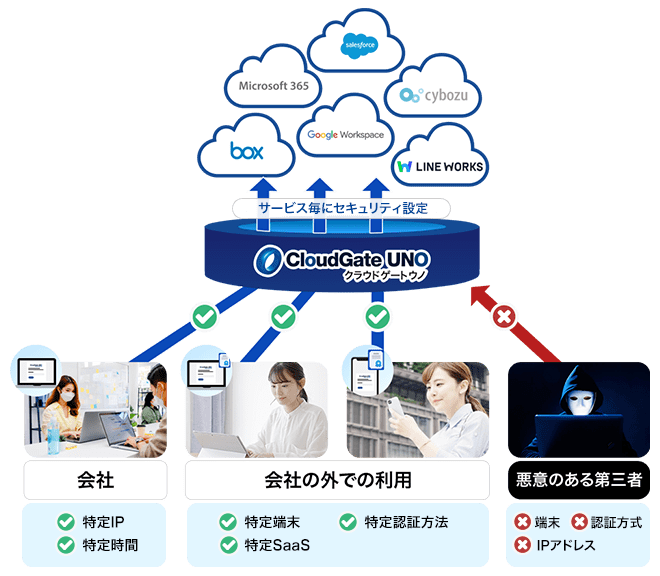

CloudGate UNOは柔軟なアクセス制限と強固な認証で安全性と利便性を両立させたアイデンティティ管理プラットフォームです。「全てのアクセスを信用しない」とするゼロトラストの考えを採用したSSO機能をご提供しています。

特徴1:サービスごとにアクセス制限を実現

クラウドサービスにアクセスする度に確認(認証)をするアプローチで、ユーザーやグループ単位だけでなく、クラウドサービスごとにアクセス制限を設定することが可能です。

特徴2:充実したアクセス制限機能

安全なサインオンを実現するため、クラウドサービスへのアクセスを行う際、誰が(Who)、何を使って(What)、いつ(When)、どこから(Where)、どのように(How)サインオンするかということを特定してアクセス制限を行うことができます。

特徴3:ユーザーの利便性が向上

ユーザーの利便性を向上させる機能が充実。シングルサインオンでログインでのトラブルが無くなることに加え、ユーザー側で認証方式を選ぶことができるので現場にあった運用が可能です。