【2025年6月】 多要素認証を義務化・推奨するガイドラインを紹介

株式会社インターナショナルシステムリサーチ

2025年6月30日

近年、様々な業界や政府機関が、より安全な認証方式として多要素認証(MFA)を義務化・推奨する動きが広がっています。

多要素認証の導入は、これらの最新のセキュリティ基準に適合し、 コンプライアンス要件を満たす上でも重要となります。

多要素認証を義務化・推奨している主なガイドライン

※2025年6月時点

| 対象業種 | 発行元 | ガイドライン・基準書 | 多要素認証に関する記述がある項目 |

|---|---|---|---|

対象業種自治体 / 公共 | 発行元内閣官房内閣サイバーセキュリティセンター(NISC) | ガイドライン・基準書政府機関等の対策基準策定のためのガイドライン(令和5年版)の一部改定(2024年7月) | 多要素認証に関する記述がある項目

|

対象業種自治体 / 公共 | 発行元内閣官房内閣サイバーセキュリティセンター(NISC) | ガイドライン・基準書重要インフラのサイバーセキュリティ部門におけるリスクマネジメント等手引書(2023年7月) | 多要素認証に関する記述がある項目

|

対象業種自治体 / 公共 | 発行元総務省 | ガイドライン・基準書地方公共団体における情報セキュリティポリシーに関するガイドライン(2022年3月版) | 多要素認証に関する記述がある項目

|

対象業種全業種 | 発行元総務省 | ガイドライン・基準書テレワークセキュリティガイドライン(第5版、2021年5月) | 多要素認証に関する記述がある項目

|

対象業種全業種 | 発行元総務省 | ガイドライン・基準書クラウドサービス提供における情報セキュリティ対策ガイドライン(第3版、2021年9月) | 多要素認証に関する記述がある項目

|

対象業種全業種 | 発行元デジタル庁 | ガイドライン・基準書政府情報システムにおけるセキュリティ・バイ・デザインガイドライン(2024年1月) | 多要素認証に関する記述がある項目

|

対象業種医療 | 発行元厚生労働省 | ガイドライン・基準書医療情報システムの安全管理に関するガイドライン 6.0版 システム運用編(2023年5月) | 多要素認証に関する記述がある項目

|

対象業種医療 | 発行元経済産業省 | ガイドライン・基準書医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン 第2.0版(2025年3月改定) | 多要素認証に関する記述がある項目

|

対象業種製造業 | 発行元経済産業省 | ガイドライン・基準書工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン Ver1.1(2025年4月) | 多要素認証に関する記述がある項目

|

対象業種自動車 | 発行元一般社団法人日本自動車工業会 | ガイドライン・基準書自工会/部工会・サイバーセキュリティガイドライン v2.2(2024年8月) | 多要素認証に関する記述がある項目

|

対象業種航空/鉄道/物流 | 発行元国土交通省 | ガイドライン・基準書国土交通省所管重要インフラにおける情報セキュリティ確保に係るガイドライン | 多要素認証に関する記述がある項目

|

対象業種金融 | 発行元金融庁 | ガイドライン・基準書金融分野におけるサイバーセキュリティに関するガイドライン(2024年10月) | 多要素認証に関する記述がある項目

|

対象業種教育 | 発行元文部科学省 | ガイドライン・基準書教育情報セキュリティポリシーに関するガイドライン(2025年3月改訂) | 多要素認証に関する記述がある項目

|

対象業種建設 | 発行元一般社団法人日本建設業連合会 建築生産委員会ICT推進部会情報セキュリティ専門部会 | ガイドライン・基準書 建築現場ネットワークガイドライン(2024年12月) | 多要素認証に関する記述がある項目

|

多要素認証とは

さまざまな業界ガイドラインで多要素認証導入の対応が求められるようになってきていますが、そもそも「多要素認証」とはどのようなものなのでしょうか。

多要素認証(MFA: Multi-Factor Authentication)とは、クラウドサービス・Webサービスへのログイン時に、知識情報、所持情報、生体情報の3つの要素のうち、2つ以上の異なる要素によって行う認証を指します。

それぞれの要素に属する固有情報と、その情報を読み取るために必要なデバイスは右の表のとおりです。

多要素認証(MFA)について詳しく知る

多要素認証(MFA)について詳しく知る知識情報

(SYK: Something You Know)

本人しか知り得ない情報

- • パスワード

- • 秘密の質問

- • パターン情報

固有情報

- • キーボード

- • マウス

- • 記憶力

必要なもの

所持情報

(SYH: Something You Have)

本人しか持っていないもの

- • ICカード

- • ハードウェアトークン

- • スマートフォン

固有情報

- • ICカードリーダー

- • スキャナ

必要なもの

生体情報

(SYA: Something You Are)

生物固有の情報または特性

- • 指紋

- • 虹彩

- • 静脈

- • 声紋

- • 顔

固有情報

- • カメラ

- • マイク

- • 指紋/静脈リーダー

必要なもの

「パスキー(FIDO認証)」

代表的な多要素認証としてOTP(ワンタイムパスワード)が挙げられますが、ウェブ上に入力した認証情報をネットワークを通じてサーバーへ送信する方法であることから、パスワードと同様にリアルタイムフィッシングへの耐性がありません。

そこで注目されているのが「パスキー(FIDO認証)」です。パスワードに依存しない(パスワードレス)認証の普及を目指す団体・FIDOアライアンスが策定した認証技術であり、フィッシング耐性が高いとされています。認証の際に用いるFIDO認証資格情報は「パスキー」と呼ばれており、パスワードの代替手段としてユーザーのサービスログイン方法にパスキー認証を採用する企業が増加しています。

パスキー(FIDO認証)について詳しく知る上記リストにある『政府機関等の対策基準策定のためのガイドライン』においても、パスワードを用いない認証技術であるパスキー(FIDO認証)は安全性が高いとされています。

弊社は2014年にFIDOアライアンスに参画し、パスキー(FIDO認証)に対応したSSO(シングルサインオン)サービスの提供を行ってきました。今年5月にはFIDOアライアンスが発表した「パスキー宣言」に署名するなど、その取り組みをさらに強化しています。

FIDO認証に対応した多要素認証・SSOソリューションCloudGate UNOの資料を無料ダウンロードする

パスキー(FIDO認証)の

社内展開を実現した事例

一歩進んだ多要素認証 「パスワードレス認証」

多要素認証のなかでも特に、従来のパスワードによる認証に依存せず、パスキーや生体情報(指紋、顔など)、証明書を利用してユーザーを認証する方法が「パスワードレス認証」です。パスワードレス認証は、セキュリティ対策強化だけでなく、情報システム部門の業務軽減やユーザーの利便性向上も実現します。

パスワードレス認証のメリット- 1. パスワードリスト型攻撃のリスク軽減

パスワードは、複数のサービスで使いまわされる傾向にあります。そのため、一つのサービスから漏洩したパスワード情報が、他のサービスへの不正アクセスに悪用される「パスワードリスト型攻撃」のリスクが常に存在します。パスワードレス認証はパスワードを使用しないため、この種のリスクがありません。

- 2. フィッシング詐欺への耐性強化

攻撃者は、正規のログイン画面を模倣した巧妙なフィッシングサイトを用意し、ユーザーにパスワードを入力させることで認証情報を詐取します。パスワードレス認証ではサイト上に認証情報を入力することがないため、リスクを大幅に軽減します。特に生体認証やパスキーは、オンライン上でのなりすましが極めて困難です。

- 3. ユーザーの利便性向上

生体情報(顔や指紋など)を利用したパスワードレス認証は、より迅速かつ自然な方法で認証を行うことができるため、ユーザーの利便性を向上させるとともに、パスワード忘れによるロックアウトや再設定の手間などのストレスを軽減します。

Microsoftは2024年にコンシューマー向けMicrosoftアカウントにパスキーのサポートを導入した後、パスキーでサインインするユーザーの認証成功率は約98%と非常に高く、パスワード認証時の成功率(32%)の3倍という結果を発表しています。

参考:Microsoft SecurityPushing passkeys forward: Microsoft's latest updates for simpler, safer sign-ins

- 4. 運用管理負担を20%削減

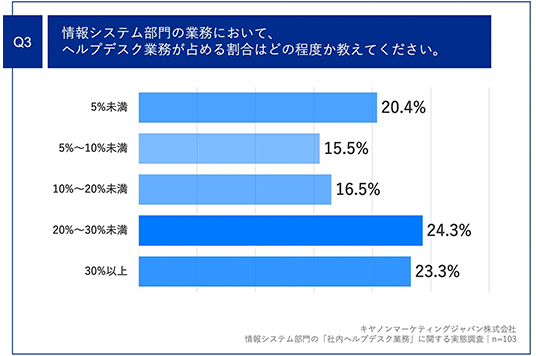

キヤノンマーケティングジャパンの調査結果では、情報システム部門の業務においてヘルプデスク業務の占める割合が20%以上との回答が約半数(47.6%)となっています(右図参照)。

パスワードレス認証導入により、アカウント管理、パスワードリセット作業やパスワードポリシーなどのパスワード関連業務が削減されるため、情報システム部門の業務としては、10%〜20%の削減が見込まれます。

実際に弊社のお客様では、業務全体の17〜20%を占めていたパスワード関連のヘルプデスク業務が、パスワードレス認証の導入によりゼロとなり、大幅な効率化を実現しました。

ヘルプデスク対応の工数削減を実現した導入事例を見る社員数やクラウドサービスの利用数が増えるとその分アカウント管理業務も増えるため、得られる削減効果はさらに大きくなります。その削減された時間をセキュリティ対策に充てることができます。

企業におけるパスワードリセット問題について考えよう