サイバー攻撃関連

今週のセキュリティニュース - 2026年1月9日

セキュリティニュース一覧に戻るはじめに

週刊インシデントまとめへようこそ!

ここでは、国内・国外で過去数日間に起こったサイバーセキュリティ関連のニュースやレポートなど、知っておくべきことをお伝えします。ぜひご覧ください。

業界

製造業

攻撃分類

サプライチェーン

フィッシング

目次

専門家が解説!今週のサイバーセキュリティの脅威と対策のポイント

今週のハイライト

- 委託先からの情報流出と経産省の新制度案から見るサプライチェーンの重要性

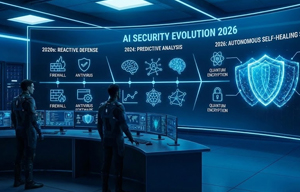

- AIが悪用される2026年、防御の主戦場はネットワークからIDへ

- Google正規機能を悪用。信頼を逆手に取る検知不能な新攻撃

今週の動向から浮かび上がるのは、自社のみならず業務委託先まで含めた「信頼の連鎖」が攻撃の起点になる現実です。実際、国内では委託先の不正アクセスを起点に大手自動車メーカーの顧客情報が流出しました。経産省が公表した「サプライチェーン強化に向けたセキュリティ対策評価制度」案は、企業や組織におけるセキュリティ対策レベルを5段階評価で可視化することで、取引先の選定基準の一助をなし、サプライチェーン全体の防御水準を底上げしようとする重要な取り組みと言えます。

こうした「つながり」の脆さを突く攻撃は、技術的にも巧妙化しています。国外では、Googleの正規機能を悪用し、3,000以上の組織に「本物の通知」として侵入する攻撃が報告されました。URLや送信元の信頼性に頼る従来の検知手法が限界を迎える中、2026年のセキュリティの主戦場は「ネットワーク」から「ID」へと移行します。AIによるなりすましや、爆発的に増加する非人間ID(システム間連携アカウント)の悪用は、もはや個人の注意喚起だけでは防げない領域に達しています。

今後、企業には自社と委託先を含めた「認証基盤」の再定義が求められます。具体的には、CloudGate UNOのようなプラットフォームを活用し、フィッシング耐性の高いパスキー認証や、場所や端末の状態に応じた厳格なアクセス制限を徹底することが不可欠です。正規サービスや正規IDが悪用されることを前提に、認証を防御の起点に据える多層的なアプローチこそが、複雑化するサプライチェーンリスクを制御し、2026年以降の脅威に対抗する鍵となります。

認証セキュリティの強化をご検討中でしたら、ぜひ弊社までご相談ください。クラウドサービスへの多要素認証(MFA)導入やパスワードレス認証に関するオンライン無料相談を受け付けております。

国内の主なインシデント

経産省、サプライチェーンセキュリティ評価制度の構築方針案を公表

経済産業省及び内閣官房国家サイバー統括室は2025年12月26日、「サプライチェーン強化に向けたセキュリティ対策評価制度」の構築方針案を公表しました。

この方針案では、対策水準が3段階に設定されています。発注元が委託先に適切なレベルの対策を要請・確認できるようにし、サプライチェーン全体のリスク低減とセキュリティ水準の向上が期待されます。

本制度の背景には、取引先へのサイバー攻撃がサプライチェーン全体に影響を及ぼす事案が頻発している現状があります。事業者のセキュリティ対策レベルを競わせることが目的ではなく、企業が実施すべき対策を明確化し、その状況を可視化するものです。意見公募を経て2026年度中に成案化し、同年度末の制度開始を目指します。

システム委託先サーバーへの不正アクセス、大手自動車メーカーで個人情報流出

大手自動車メーカーは2025年12月、顧客情報が流出したと発表しました。対象は系列販売会社の顧客約2万件に上り、氏名、住所、電話番号などが含まれるとしています。

本件は同メーカーがシステム開発を委託していた企業のデータサーバーに対し外部からの不正アクセスがあったもので、同年9月下旬に委託先が不正を検知、10月初旬に報告されたことで発覚したと公表されています。

現時点で情報の二次利用などの被害は確認されていませんが、当該大手メーカーは委託先への監視体制を強化するとともに、一層の情報セキュリティ強化に取り組むとし、再発防止に努める方針を示しました。

国外の主なインシデント

2026年、セキュリティの最前線はネットワークから「ID」を守る戦いへ

AIの進化により、2026年のセキュリティ対策はネットワークへの侵入を防ぐことから、認証情報(ID)を悪用する攻撃を防ぐことへと移行し、ID管理が防御の要となっています。AIが作成する精巧なフィッシングメールや、本人の声・姿を模したなりすましにより、これまでの「怪しい点を見抜く」といった個人の注意だけでは攻撃を防げなくなっています。

2025年にはインフォスティーラーで盗まれた認証情報が多くの侵害に悪用されました。攻撃者はシステムを破壊して侵入するのではなく、正規のIDで「ログイン」しており、これに対抗するパスキー等のパスワードレス認証の普及や、ログイン後の継続的な監視が不可欠です。

さらに、人間の代わりに自動で作業を行う「AIプログラム(AIエージェント)」や、システム同士を連携させるための「専用アカウント(非人間ID)」が社内で爆発的に増えていることも新たな弱点となっています。こうした人間以外が持つアクセス権の悪用や、チャットツール内でのなりすましへの対策は、2026年に向けて企業が最も優先すべき投資対象となっています。

Googleの正規機能を悪用し3,000組織を標的とする新手のフィッシング攻撃

RavenMail社は、Google Cloudの「アプリケーション統合」機能を悪用し、3,000超の組織を狙う攻撃を報告しました。最大の問題は、Google自身のシステムから通知を送ることで「本物の送信元」として認証され、従来のセキュリティ対策を素通りしてしまう点にあります。

誘導先のフィッシングサイトもGoogleのドメイン上に構築されており、URLの信頼性を評価する仕組みでも検知できず、利用者がURLを確認しても不審な点に気づけない巧妙な仕組みです。

正規サービスを攻撃の踏み台にする手口には、従来の防御は通用しません。送信元の信頼性に頼らず、業務フローの異常検知や強固な認証の導入など、プラットフォームが悪用されることを前提とした多層的な対策が急務です。

- ホーム|

- セキュリティニュース|

- 今週のセキュリティニュース - 2026年1月9日