サイバー攻撃関連

サイバー攻撃レポート - 2024年11月

ランサムウェア攻撃の被害は依然として増加傾向です。そして、侵入経路はVPNおよびリモートデスクトップ(RDP)が大半を占めています。VPNとRDPのランサムウェア対策に重要な多要素認証およびパスワードレス認証についてご紹介します。

サイバー攻撃レポート

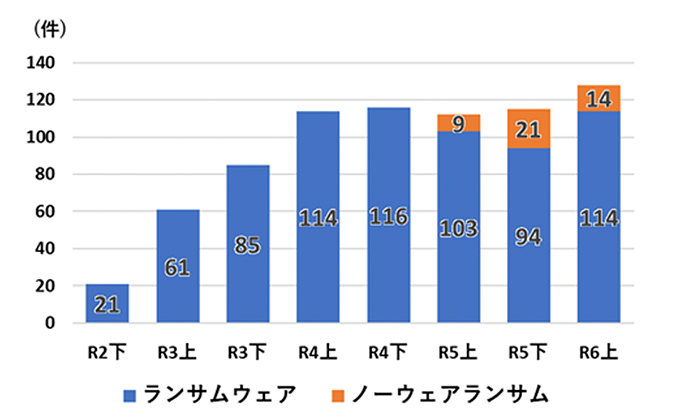

ランサムウェア攻撃は依然として増加傾向

令和6年上半期におけるランサムウェア攻撃の被害報告件数は114件で、前年同期から増加しています。

※ ノーウェアランサム:暗号化することなくデータを窃取した上で、対価を要求する手口。令和5年上半期から集計。

大企業・サービス業・製造業中心に被害※ISR調べ

情報漏洩は3分の1がランサムウェア攻撃によるもの

2024年10月に情報漏洩を発表した企業30社のうち、10社の被害がランサムウェア攻撃によるものでした。※ISR調べ

調査中を除くと約半数がランサムウェア攻撃によるものであり、対策が急務だと言えます。

ISRが2024年10月1日~30日のメディア公開情報をもとに調査

感染経路の約8割はVPN/RDP

ランサムウェアの感染経路のうち47件中39件がVPN/RDPでした。 リモートワークが当たり前になった今、重点的に対策を行う必要があります。

VPN/RDPの脆弱性と対策

VPN/RDPのランサムウェア攻撃に対する脆弱性の要素としては、以下が代表的です。

- 未更新のセキュリティパッチ

- VPN/RDPポート

- フィッシング攻撃

- 公衆回線の利用

近年のVPN/RDPのユーザー増加を受けて、上記に対しては対策を講じている企業も多いようです。

しかし、見過ごされがちな「パスワード」も重大なセキュリティホールです。多要素認証(MFA)を実現することが、ランサムウェア攻撃からVPN/RDPを守ることにつながります。残念ながら、システム運用に支障をきたす可能性や認証器の初期費用が懸念となり、導入が進んでいない企業が多いです。

多要素認証(MFA)義務化の流れ

ランサムウェア攻撃を含むサイバー攻撃の増加を受けて、業界ごとのガイドラインに多要素認証義務化に関する期限が記載されはじめています。

マイナンバー利用事務系、支給以外の端末から庁内ネットワークに接続を行う可能性がある場合、クラウドサービスにアクセスする場合には多要素認証の対策を必要とする。

カード会員データ環境(CDE)への全てのアクセスに多要素認証を実装する。

すべての加盟店にPCIコンプライアンスを守ることを求め、多要素認証を必須に。

PCI Security Standards Council「PCI DSS v4.0」

二要素認証技術の端末等への実装を促してきたが、さらに強く推し進めるため、令和9年度時点で稼働していることが想定される医療情報システムを、今後、導入又は更新する場合、原則として二要素認証を採用することが求められる。

インターネットから利用できるシステムには多要素認証を実装する。

対象:機密レベルが高い情報を取り扱うシステム/特権アカウント/リモートアクセス

一般社団法人日本自動車工業会/一般社団法人日本自動車部品工業会「自工会/部工会・サイバーセキュリティガイドライン 2.2版」

義務化が進んでいるのは多要素認証(二要素認証)ですが、二要素認証といっても認証方式によってセキュリティレベルに差があります。例えば、ワンタイムパスワード(OTP)はフィッシング攻撃に脆弱です。

FIDO2(パスキー)に代表されるパスワードレス認証を実現することで、本質的な認証強化を達成できます。

パスワードレス認証とはVPN/RDPへ多要素認証を導入・

パスワードレスを実現するには?

VPN/RDPへ多要素認証を導入しパスワードレスを実現するには、以下の課題があります。

- VPN/RDPに適した認証基盤および認証器の検討

- 認証器購入のための初期費用の稟議が通らない

- 認証基盤導入の技術的課題

- 認証器の管理や紛失時の対応などサポート

上記を解決するため、弊社は「クラウド認証基盤・セキュリティキーのサブスクリプション・導入運用サポート」をセットにしたソリューションを開発いたしました。