「パスワードレス」認証とは?なぜISRはパスワードレスの世界への先導役となったのか

ISR顧問 ジョン・ハガード

株式会社インターナショナルシステムリサーチ

2019年6月12日

新時代の幕開け

ついに待ち望んでいたユーザーパスワードが完全に廃止される新しい認証時代がやってきました。パスワードの完全廃止を目標としてきたコンピューティング産業が一体となり、2012年にFIDO Alliance (https://fidoalliance.org/)を設立。そして数年に及ぶ協力期間を経て、私たちは「パスワードレス」認証として知らているものの「リリース可能」な段階に入りました。では、「パスワードレス」とは実際にどのようなことを意味するのでしょうか。

簡単に言えば、ログオン画面上のパスワードフィールドを削除することを意味します。代わりに、個人が利用するセキュリティキーを使用して、固有の、フィッシングに耐性のある暗号化されたクレデンシャル情報を複数のシステムで認証を行います。現代のコンピューティングプラットフォームで、SMSやGoogleオーセンティケータなどの二要素認証でのワンタイムパスワードとクレデンシャル情報をユーザーが望んで入力することは時代遅れとなり、入力に奮闘するような時代は終わったのです。

デジタルシステムのために安全なクレデンシャルを作成したり、入力することができないという事実は反論の余地がないことであり、支援が必要なことなのです。

上記で記述したデバイスは、ユーザーが最初に自身のデジタル認証を行うために必要な多くの作業を実行するためのハードウェアデバイスです。

この種のFIDOのデバイスは、一般的にFIDOオーセンティケーターまたは「セキュリティキー」と呼ばれます。これまでのハードウェアトークンとは異なり、FIDO対応のセキュリティキーは多くのアプリケーションのロックを個別に解除することができ、USB、Bluetooth、またはNFCの通信チャネルを介してクレデンシャル情報を転送します。そしてここで最も重要なことは、現在のウェブ標準に基づいているということです。 セキュリティキーの例としては、Yubico社のYubiKey、Feitian社のBioPass、eWBM社のGoldengate、Androidの携帯電話などがあり、今後FIDO2対応認証器として認定されたさまざまなデバイスが登場すると予想されます(FIDO認定を参照)。上記のWeb標準の採用例として、主要なブラウザ、またGoogleのすべてのプロパティに搭載されています。また、最近マイクロソフト社がWindows 10、バージョン1903でのFIDO2サポートによるパスワードレス認証への移行を発表しました。標準の採用が順調に進んでいます。

セキュリティキーを使用する前に、まずはセキュリティキーのロックを解除する必要があります。これは通常、指紋など生体の照合を行うもの、PIN(個人ID番号)の入力、または人が存在していることを示すための単純にタッチするという行為(ヘッドレスブラウザによる自動起動を防止したもの)によって行われます。一度ロックを解除したセキュリティキーは、最近W3C標準に採用されたWebAuthnのCTAP2(Client to Authenticator Protocol ver 2)を使用し、キーをユーザーのアカウントに関連付け、後々パスワードレスで使用できるように認証を行います。CTAP2とWebAuthnは、両者合わせて「FIDO2」プロトコルとして知られています。

ちょっと待って、PINコードはパスワードではないのか?

特記事項として、技術的には私たちが廃止を主張しているパスワードと同じ形式の一つである、上記の「PIN」コードについてご紹介します。私たちはPINコードとパスワードを区別しています。FIDOのPINコードは、ほぼネットワークに公開されることなく、FIDO2セキュリティキーのロックを解除するために使用されるからです。PINコードと生体情報は、セキュリティキーにのみ格納(および照合)され、中央データベースには格納されません。一方、アプリケーションのパスワードは多数あり、よく知られたさまざまな方法で絶えず危険にさらされています。パスワードが格納されているような第2のサーバーを排除することにより「パスワードレス」認証が実現するのです。FIDOに対応したセキュリティキーは「デバイス側」で認証されているため、ユーザーとコンピュータ(オンボードプロセッサ)の間の攻撃経路が大幅に縮小されます。最も安全なロックの解除法は、もちろん生体認証対応のセキュリティキーによるものですが、PINコード、あるいは人間の手によるタッチでさえ、ユーザーがこれまでに記憶してきた最高のパスワードよりも指数関数的に安全なものなのです。

再びパスワードレス体験の話題へ

FIDO2対応認証デバイスは、1つのキーを多くのアプリケーションで使用可能であり、複数のアプリケーションにわたるパスワードレス体験を可能にします。さらに、アプリケーション設計者おいては、ユーザーごとに複数のセキュリティキーを登録できるようにすることをお勧めします。目標は、ユーザーが簡単にロック解除して使用できる一連のセキュリティキー(プライマリ、バックアップ、ノートパソコン用の予備など)を所有することです。CloudGate UNOなどのSSOシステムでは、ユーザーのログオン・エクスペリエンスがCloudGate UNOを介して処理されるため、このプロセスを大幅に簡略化します。そのためFIDOの標準規格採用の有無に関わらず、CloudGate UNOの管理対象すべてのアプリケーションにFIDOによるパスワードレス機能が拡張されます。

スタンドアローン(独立型)、または「ローミング」セキュリティキーは、USB、BLE、あるいはNFCの3つの通信チャネルで動作するように設計されています。信頼できる実行環境と生体認証センサーを備えた携帯電話は、既存のモバイル端末をFIDO対応の認証デバイスとして動作させ、「プラットフォーム」セキュリティキーとして使用することができます。その目的は、ノートパソコン上、デスクトップパソコン上、信頼できるモバイル端末上、または信頼できないモバイル端末上など、ユーザーのいるいかなる状況でもユーザーがセキュリティキーを操作できるようにすることです。

ロックが解除されると、すべてのセキュリティキーは、登録されている発行元または一般に知られているリライングパーティとしてアプリケーションの正しいクレデンシャル情報を提示して、大量の暗号を解除します。ユーザーからするとセキュリティキーを複数登録することはとても単純な作業になります。万が一セキュリティキーをなくしたとしても登録解除を行い、もし見つかった場合は再登録するだけの単純なものなのです。それぞれのセキュリティキーはすべてのリライングパーティに対して数学的に独立したクレデンシャル情報をプライバシーとして保護しており、クレデンシャル情報がWebプロパティで販売されたり、その他の不正な理由での使用状況を追跡することを防ぎます。

ユーザー視点だと、パスワードがネットワーク間を行き来し認証するのに対し、セキュリティキーでの認証は、セキュリティキー自体で行なっているのです。

そして、セキュリティキーは正当なクレデンシャル情報を適切な場所に移動することに最適です。 セキュリティキーを片付けることで、あなたのアイデンティティは100%オフラインとなります。パスワードでこのようなことができるでしょうか。

SSOの関連性とは?

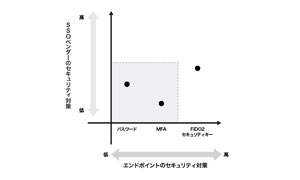

ISRが企業をこの新しい世界へと導くことに適している理由を説明する前に、認証とシングルサインオン(SSO)の関係を説明します。 理想的には、ワークロードでユーザーが使用される場所では常に、1段階目(認証)を100%正確に実施し、100%認証済みユーザーを連携させるために2段階目(SSO)を実行します。一度認証し、許可されたオートメーション(連携)を引き継ぎ、ユーザーの負担を軽減します。これはかなり単純な概念でしょう。

残念ながら、ここで話すのはアイデンティティ業界がどう発展したかということではありません。アイデンティティ業界が認証を正しく行うということではなくSAMLやOpenID Connectなどで連携するという標準化に焦点を当ててきたということです。私は必要な標準として推進し、賞賛してきた一方で、アカウントがユーザー管理のパスワードで保護されているということは常に凶器であることを主張してきました。このSSOの根底にある不完全な仮定を曖昧にしていたという事実が、何十年にも渡りセキュリティ界で最悪の秘密とされてきました。私は標準が間違った順序で生成作成されていたから起こったことであるという理由を理解しています。「最初に認証、次に連携」すべきなのです。

ここで伝えたいのは、ユーザー管理としてパスワードのみを含んでいるわけではない第1段階の認証を真摯に捉ていないSSOの実装は、決して信頼するものではないということです。いっそのこと「パスワードレス」であれば良いのです。私のメッセージはこれに止まりません。次のステップは顧客がSSOと共に適切な認証を実装することです。しかしそれは、エンドユーザーの行動を変える必要があるため、必ずしも容易なことではないのです。

ISRへと導くもの

それでは、なぜISRとCloudGate UNOはそれほど興味深いのでしょうか。第一に、ISRのCloudGate UNOはSSOテクノロジーを使用し、顧客のユーザーに合理化されたコンピューティングエクスペリエンスを提供するアイデンティティプラットフォームであるということです。他にも多くのセキュリティ機能がありますが、最初の目的が最も重要となります。それは単一で一貫性あるユーザーエクスペリエンスの提供、またはビジネスアプリケーションへの入り口としての提供を行う際に、複数のログインを排除するということです。これこそが上記で述べたCloudGate UNOの利用が簡易な面として、最新の統合アイデンティティプロトコルをサポートしているところになるのです。

第二に、ISRの根幹はG Suiteコミュニティにしっかりと根付いており、グーグル社およびYubico社に続きFIDO認証プロトコルの初期バージョンであるU2F(Universal 2nd Factor)を採用できたことです。ISRは2016年3月31日にFIDO U2Fの認定取得をし、先日2019年6月6日にはFIDO2認定を取得しました。 つまり、私が上記したように、ISRは長年の経験から認証において100%的確な取得方法を知っているのです。

第三に、最も興味深いのは、ISRが実装が困難であるという点に対して簡略化の問題に取り組んでいることです。 結局のところ、標準規格として利用できないのであれば、私たちは何もできません。 ISRは先日、CloudGate UNOサブスクリプションモデルの一つとして、顧客が複数のベンダーからセキュリティキーをリースできるプランを発表しました。このHaaS(Hardware as a Service)のモデルによって、ISRが十分に検証したセキュリティキーを簡単かつ手頃な価格で保持することができるようになりました。

コストについて簡単に触れると、パスワードは無料のように感じますが、生産性の喪失(ご自身の経験を振り返ってください)や、キャリアを台無しにし、ビジネスに支障を来たす可能性があること以外何ものでもありません。

そして最後に、セキュリティキーはプロフェッショナルな場で利用するだけでなく、個人利用もあるということを特別補足事項としてお伝えします。CloudGate UNOなどのビジネスアプリケーション用に登録されたセキュリティキーは、元来、Windows 10、Google、DropboxなどのFIDOプロトコル(U2FやFIDO2)をサポートする非雇用者が所有するアプリケーションへの個人用セキュリティキーとしても使用できます。これだけは覚えておいてください。FIDO対応の認証器は、個人的またはビジネス上の意図に関わらず、すべてのリライング・パーティーのために数学的に独立したクレデンシャルの生成、または作り出すよう設計されています。また、セキュリティキーはプライバシーを保護するものでもあることも忘れないでください。ビジネス用および個人用のアプリケーションは、他のアプリケーション間での使用状況を検出または追跡できないため、エンドユーザーのプライバシーと同様に雇用者に対する一切の責任も保護されるのです。

個人のセキュリティ意識の低さが雇用主に大きな影響を与えることはよく知られています。ISRの顧客は自社のビジネスを守ることができるだけでなく、ユーザー個人が個人で利用しているシステムやアプリケーションを守ることを奨励することもできます。 つまり、エンドユーザーの行動を変えることが重要なのです。 FIDO2セキュリティキーは、パーソナルおよびビジネスコンピューティング間での行動を橋渡し、それがすべての人の役に立つのです。

まだあなたが知らないかもしれない、そして気づいていないかもしれない標準となる新しい「パスワードレス」の未来を垣間見て、探究心が刺激されましたか。あなたが体験する準備が整えば、もうCloudGate UNOはそれを提供する準備ができていますよ。

ジョン・ハガード

ジョンはISRの顧問を務めています。 1994年から2000年までVASCO Data Security International(Nasdaq:VDSI)の社長、COO、およびCTOを務め、VASCOを金融機関向けの強力な認証を提供する会社として成功させました。