パスワードのない世界へのマイルストーン「パスキー」

株式会社インターナショナルシステムリサーチ

2023年5月26日

「世界パスワードデー」をご存知ですか?強力なパスワードが果たす役割について認識を高めるため、インテル社は毎年5月の第1木曜日に世界パスワードデーを制定しました。

昨年の世界パスワードデーである2022年5月5日、Apple、Google、MicrosoftはFIDOアライアンス(※1)とWorld Wide Web Consortium(W3C)が作成した、パスワードを使わないFIDO2によるパスワードレス認証(以下、FIDO2認証)によるサインインのサポートを拡大する計画を発表しました。この発表を皮切りに、国内外の有力ベンダーは着々とパスワードレス認証のプラットフォームを作成する準備を進めていました。

そして、今年の世界パスワードデーにあわせた2023年5月3日、GoogleはGoogleアカウントで、パスキーのサポートを開始するという声明を発表しました。今後パスキーは、パスワードや2段階認証などの既存の認証方法と並んで、追加の認証オプションとして利用できるようになります。

Googleのような大企業がパスキーをサポートすることで、より多くの人々がパスキーを使ってFIDO2認証を利用する機会が増えることが予想されます。これは、2014年からFIDOアライアンスに加盟し、FIDOによる生体認証の導入を推奨してきた私達ISRにとって、大変喜ばしいことです。しかし世の中が大きく変化する際には、人々に不安や疑問がつきまといます。今回は、パスキーとは何か、また、パスキーを使った認証の手順や企業で導入する際のポイントなどをご紹介したいと思います。

パスワードに代わる「パスキー」とは?

パスキーは端末間で移行・同期可能なFIDO2認証で利用するクレデンシャル(認証資格情報)を指します。ではなぜ、パスキーが生まれたのか、まずはその経緯についてご説明します。

昨今、パスワードを使わないパスワードレス認証と呼ばれる技術は多く存在しますが、様々な方式があり、すべてが安全というわけではありません。例えば、生体情報をオンライン上で直接やり取りする方法だと、フィッシング被害に遭った際、パスワードを盗まれるより厄介です。なぜなら盗まれたパスワードは変更することができますが、指紋や顔が盗まれた際、変更ができないからです。またショートメッセージサービス(SMS)に依存するパスワードレス認証は、中間者攻撃(※2)に対してとても脆弱です。

一方、FIDOアライアンスが制定した技術規格、FIDO2認証は、公開鍵暗号方式を用いた堅牢なユーザー認証の仕組みです。指紋や顔などの生体情報やPINなどを使用し、セキュリティキーなどの「認証器」や、Touch IDやWindows Helloが搭載された「端末(プラットフォーム認証器)」上で本人検証を行い、その結果だけをサーバーへ送ることで認証を行います。ユーザーが認証サーバーとクレデンシャルを共有しないので、フィッシングやハッキングによる情報漏洩リスクが低減します。また、そのクレデンシャルやPINは、認証デバイス内に安全に保管され、ネットワーク上に出ることはありません。

FIDO2によるパスワードレス認証についてもっと詳しく知る安全性と利便性を両立したパスキー

しかし、FIDO2認証には課題もありました。これまでは、認証に使うクレデンシャルはユーザーのデバイスに保管されているため、端末の買い替えや紛失などが発生した場合、新しい端末にクレデンシャルを引き継ぐことができず、端末が変わる度に、新たに登録を行う必要がありました。FIDO2認証は非常に堅牢で安全性が高い反面、こうした利便性の問題により普及がなかなか進まないという側面もありました。

これを解消するため、FIDOアライアンスは2022年3月にパスキーを発表しました。パスキーは前述の通り、GoogleアカウントやApple IDなどのクラウドアカウントに紐づき端末間で同期が可能になります。このような利便性の向上により、冒頭で述べたApple、Google、Microsoftを始めとする国内外の有力ITベンダーが、スマートフォンやパソコン向けのOSやWebブラウザーにパスキーを利用した認証の仕組みのサポートを行う旨の表明が相次ぎ、ついに2023年5月、GoogleがGoogleアカウントでのパスキーのサポートを開始したのです。

パスキーを利用した認証(FIDO2認証)はパスワード認証と比べ、どのように安全なのか?

パスワード認証が抱える問題は多くありますが、その一つとして、パスワードが単なる文字列であり、誰がそれを所持しているかを考慮することなく、保護された企業データへの制限を解除してしまうことです。

一方、パスキーを利用した認証(FIDO2認証)は認証器の所持を第一要素として重視する多要素認証のアプローチです。そもそも、認証を行う要素には「知識情報」、「所持情報」、「生体情報」があり、異なる要素を組み合わせるほどセキュリティの強度が上がると言われています。

パスキーが登録され、認証器となった端末を「所持情報」として別の要素と結びつけることで、パスキーはパスワードに代表される「知識情報」だけのセキュリティスタイルから、「所持情報+生体情報」のセキュリティスタイルへと進化します。

パスキーについてもっと詳しく知るデータで見るパスキーの安全性

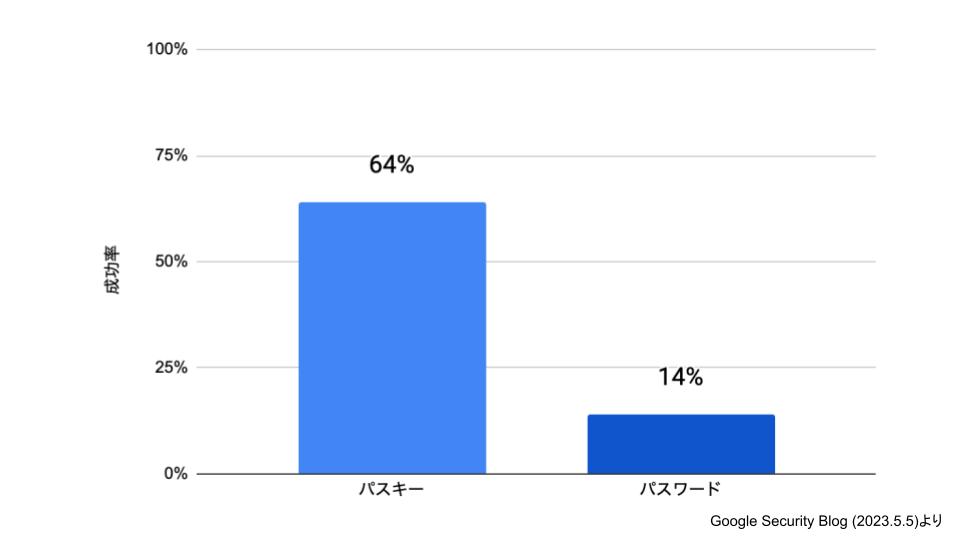

Googleが2023年5月5日(米国時間)に公開した「Making authentication faster than ever: passkeys vs. passwords」というブログの中にはGoogleが2023年3月〜4月に収集したいくつかのデータが紹介されています。これによると、パスキーを利用した認証の成功率はパスワードで認証した成功率よりも4倍も高いことがわかったそうです。以下の表を見ると、パスワードによる認証成功率の平均は13.8%ですが、ローカルパスキーの成功率は63.8%となっています。

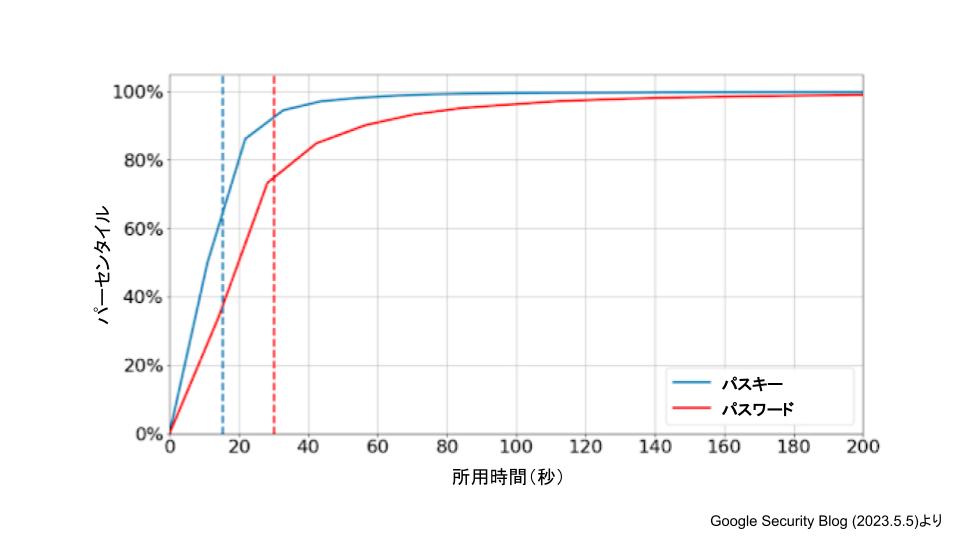

また、パスキーの優れた点は認証成功率だけでなく、サインインを完了する速さにもあります。以下のグラフはパスキーとパスワードが認証に費やした時間を表しています。これを見ると、パスキーを使用したユーザーは平均して14.9秒以内にサインインに成功しますが、パスワードを利用した場合は通常2倍の時間(30.4秒)がかかることがわかりました。

パスワードレス認証の誤解

FIDOベースのパスワードレス認証は堅牢性だけでなく、優れた利便性を持っています。ところが多くの場合、従来のパスワード認証のシンプルさと使いやすさが損なわれてしまうという誤った印象を持たれることがあります。

2021年7月以降、ISRではCloudGate UNOの全プランにおいてパスワードレス認証機能を追加費用なしで提供しております。しかし、パスワードレス認証を選択するユーザーの割合は着実に増えているものの、パスワードのみや、パスワードと多要素認証の組み合わせを選択するユーザーに比べて低くなっています。

一方、早期にパスワードレス認証を選択したユーザーのフィードバックは、ポジティブなものばかりです。システム管理者は、ゼロトラストアーキテクチャを採用したCloudGate UNOのパスワードレスソリューションのシンプルさに満足し、ITサポートは、ユーザーがパスワードの打ち間違いから頻発するパスワードリセットから開放され、エンドユーザーは、サインインプロセスの短縮とパスワードを記憶する必要性が無くなり、より良いサービスを受けることができます。

パスワードレス認証へ移行することに躊躇しているユーザーは、パスワード認証がシンプルで使いやすいというわけではなく、ただ単に長年染み付いた慣習に過ぎないということに気づいていないだけなのかもしれません。

パスキーを使った認証の手順

ISRが提供するアイデンティティ管理プラットフォームCloudGate UNOは、アクセス時の本人確認として3つの「認証方式」が用意されています。

①パスワード認証:パスワードのみで認証

②パスワードレス認証:生体認証などを利用したFIDO2によるパスワードレス認証/Pocket CloudGate

③多要素認証:CloudGate UNOで利用できる認証器とパスワード認証を組み合わせた認証

②のFIDO2によるパスワードレス認証は、パスキーによる認証のことを指しています。CloudGate UNOはすでにFIDO2認証に対応しているため、パスキーをご利用いただけます。以下が実際のステップです。

CloudGate UNOでのパスキーを使った認証の手順

CloudGate UNOはシングルサインオン(SSO)サービスですので、上記のようなシンプルな手順で多数の連携サービスへのサインオンが可能になります。

現在、FIDO2に対応したクラウドサービスや利用できるサーバーは限られています。パスキーを企業のセキュリティとして導入したいと考えた場合、FIDO2をサポートしているCloudGate UNOを利用すれば、FIDO2に対応していないクラウドサービスや社内システムに対しても、パスキーでサインオンすることができます。

パスキー導入のステップ

パスキーを使った認証はとても簡単です。しかし、企業にとって、これまで慣れ親しんだ認証方式を変えるのはシステム管理者側も、ユーザー側もハードルが高いことかと思います。検討するには何から始めたらよいのか、追加コストをかけずに手持ちのもので叶えられないか、お試しで導入してみるにはどこを設定したらよいか、など疑問は尽きません。

そこで、ISRでは以下の2つのステップでパスワードレス認証の導入を進めることを推奨します。

- 社内にFIDO2対応かつ、パスキーをサポートした生体認証器(Windows Hello や Touch ID)が搭載された利用可能な端末が何台あるかを把握する。

- FIDO2対応の生体認証器が搭載されていない端末を利用している社員用に、購入する認証器を検討、もしくはスマートデバイスのBYODを検討する。

Step 1:生体認証器の選定と検証

- 社員に向けて、パスワードレス認証へ切り替えの有効性や効果を理解してもらう説明会を実施する。

- 切り替えはまず、ITに慣れているシステム管理者やエンジニア系の部署から初めて、問題点やナレッジを蓄積する。

- 人数の多い営業部などの部署は最後にし、スムーズな切り替えを目指す。

Step 2:部署ごとで切り替えを実施

- パスワードレス対応/非対応端末を予め確認をすることで、全体的な予算が立てやすくなる。

- 事前にパスワードレス認証の有効性、効果について社員に理解してもらうことで、社員の協力を仰ぐ。

- ナレッジ・手順書などは、現場の状況に合わせて継続的に改修を行う。

- CloudGate UNO のパスワードレス認証用セキュリティプロファイルをあらかじめ用意して、順次ユーザーに適用する。

- 生体認証がうまくいかないときのためのバックアップ認証方法を準備しておく。

成功のポイント

まとめ

パスワード認証は1960年代にできた技術です。当時は1台の大型コンピューターを複数の限られた開発者だけが使うことが想定されていたため、今ほど厳重なパスワード管理を求められていませんでした。

コンピュータやインターネットなど情報技術の発展に合わせて、古い認証の技術も進化させる必要がありますが、これまで、パスワード認証に代わる技術がなかなか登場しませんでした。また、セキュリティが高い技術が開発されたとしても、利便性を兼ね備えていない場合は、多くのユーザーから嫌厭され、結局従来のパスワード認証を使い続ける結果、セキュリティリスクを増大させることになっていたのです。

しかし、パスキーの登場によりパスワードレス認証は近い将来、パスワード認証に完全に取って代わることが期待できるようになりました。完全なパスワードレスの時代へはまだ少し時間がかかりそうですが、新しい時代の認証へ移行するために、今こそパスキーを使う準備を始めるべきです。

※1 FIDOアライアンス:世界のパスワードへの過度の依存を減らすための認証標準に注力するという使命を掲げるオープンな業界団体

※2 中間者攻撃:ユーザーとWebアプリケーションなどのサービスの間に入り込み、盗聴やなりすましによって、個人情報の窃取、未承認の資金移動、不正なパスワード変更などを行う攻撃