Authenticate 2022 - パスキーの登場!デフォルトでMFAが全員に適用されるように(前編)

ISR 顧問 ジョン・ハガード

株式会社インターナショナルシステムリサーチ

2022年11月2日

2022年10月17日から19日にかけて、米国ワシントン州シアトルで、The FIDO Allianceが主催する認証に関する最高峰のカンファレンス「Authenticate 2022」が開催されました。その中で最も重要なトピックは、パスキーの導入と、ベンダーがセキュアMFAを顧客/ユーザーのオプションとしてではなく、デフォルトとして導入するよう業界に働きかけていることの2点でした。

以下は、その2つの重要なポイントの前編です。カンファレンスのまとめは、AuthenticateのWebサイトでご覧いただけます。

パスキーが登場し、すでに使っている人も。CloudGate UNOでも利用可能。

パスキーはパスワードに代わるものであり、作成・使用が容易かつ根本的に安全です。パスワードマネージャーで支援されることもありますが、基本的にパスワードが脳内に記憶されて人の手で入力されるのに対し、パスキーはユーザーのデバイスで生成され保存される暗号上の秘密で、ユーザーの生体情報またはPINで解除され、必要なときに自動的に提供されます。ユーザーは何も覚える必要がなく、秘密情報はフィッシング耐性があります。パスキーはこの特性を持つ唯一のMFA(多要素認証)メカニズムであり、米国政府が「ゴールドスタンダード」として推奨している理由でもあります。

以下は、パスキーサポートが行う仕事についての考察です。パスキーがパスワードに取って代わると言われていますが、どのようにパスワードに取って代わるかが興味深いところです。

パスキーの公式な定義や質問に対する回答は、FIDOアライアンスのパスキーFAQをご覧いただくと良いと思います。

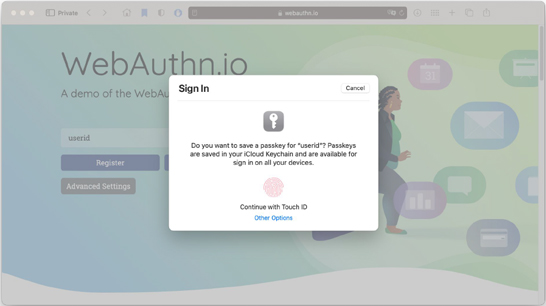

電話やタブレット、PCといったデバイス、ブラウザ(Chrome、Edge、Safariなど)、OS(Windows、MacOS、ChromOSなど)におけるパスキーサポートの第一の仕事は、パスキーがまだ存在せず作成可能であることが検出された場合に、ユーザーがパスキーを作成できるように支援することです。例えば、ユーザーが従来の認証情報を使って認証した後、共通のユーザー・インターフェースを使って、アクセスするサービスのパスキーを生成する簡単な手順を説明します。生体認証に成功すると、このサービス用の新しいパスキーが作られ、Appleデバイスの場合、セキュア・エンクレーブに格納されます。

Macbook Pro/Mac OS/Safariの場合:デモサイトにアクセスすると、Safariは今後の使用のためにパスキーを作成する必要があると認識します。Touch IDで認証されると新しいパスキーが作成され、Macbook Proのセキュア・エンクレーブに保存されます。

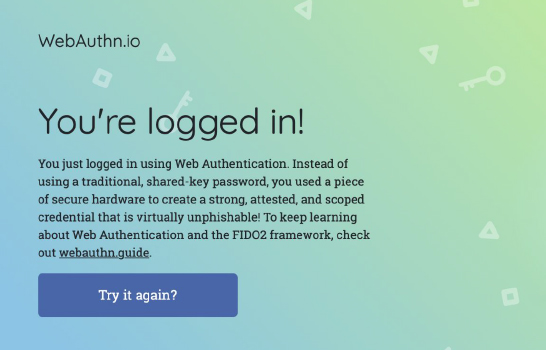

パスキーサポートの第二の仕事は、正しいパスキーと正しいサービスを自動的に結びつける、魔法のような磁気吸引力を提供することです。サービスをクリックすると、パスキーサポートがそのサービスにパスキーが存在するかどうかを検出し、ユーザーはパスキーのロック解除のために生体情報を提供するだけです。ほとんどの場合、ユーザーはユーザーIDを提供することすらしなくても、パスキーはあなたが誰であるかも知っているのです。

Macbook Pro/Mac OS/Safariの場合:サービスに戻る際には、そのサービス用のパスキーが端末上で検出されて表示されるので、ユーザーは生体情報を提供するだけでロックを解除することができます。

生体情報が一致した場合、パスキーが実行されて検証されます。ユーザーIDもパスワードも必要なく、侵入されることもありません。

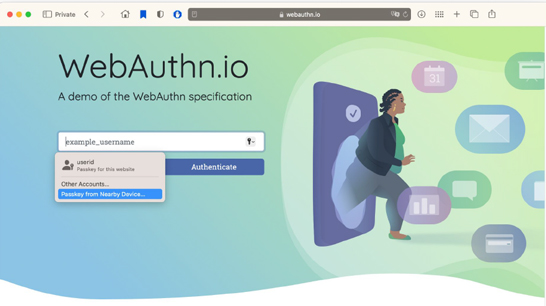

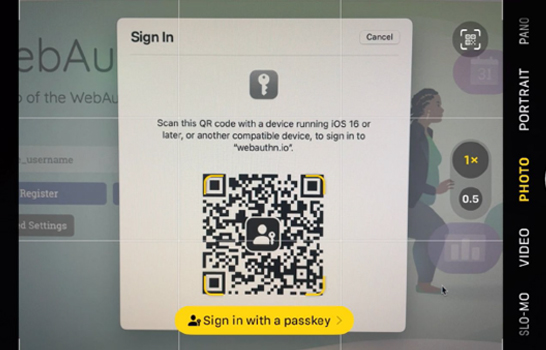

パスキーサポートの第三の仕事は、ユーザーが自分のパスキーがローカルで利用できないことに気づくのを助けることです。例えば、パスキーがスマートフォンにあってPCにない場合、PCのブラウザにQRコードを表示し、生体認証でロックを解除したスマートフォンの常駐パスキーの使用を安全に開始することでサービスに正常にアクセスできるようにします。このシナリオでは、ユーザーは今後このようなことが繰り返されないように、常駐させる新しいパスキーを作成することも選択できます。

Macbook Pro/Mac OS/Safariの場合:Macbook Proでは、このサービスのパスキーが見つからず、代替手段を提示しており、この場合はiPhoneなど近くにあるデバイスから行うことになります。

iPhone 12 Proの場合:QRコードを利用するスマートフォンの画面キャプチャ。iPhoneのパスキーサポートが引き継ぎ、ユーザーがクリックして進めるように提示しています。

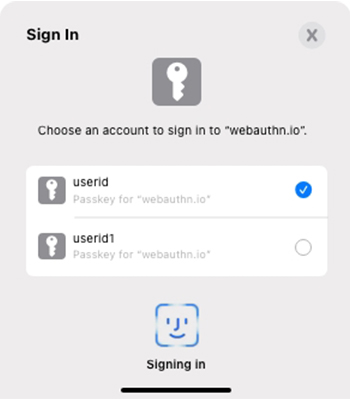

iPhone 12 Proの場合:スマートフォンのパスキーサポートは、サービスに適したパスキーを検索し、最新のものをデフォルトとして2つのパスキーを見つけます。iPhoneは、iCloudにバックアップされたパスキーにアクセスできることに注意してください。これは、ローカルのパスキーではなく、iPhoneのバージョンのパスキーが使用されているケースです。

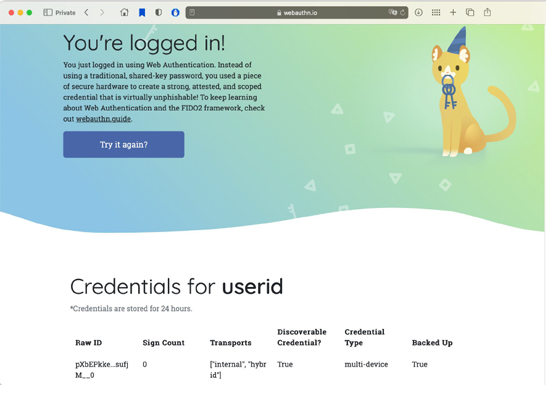

Macbook Pro/Mac OS/Safariの場合:Macbook Proに戻ると、認証は正常に完了しています。クレデンシャルタイプは "マルチデバイス "であることに注意してください。

そして最後に、パスキーサポートの最後の仕事は、デバイスを紛失したりアップグレードしたりしたユーザーがシステムにアクセスできなくならないように、安全な方法でパスキーをバックアップおよび復元することです。上記のスクリーンショットで、クレデンシャルが「バックアップ済み」とマークされていることに注目してください。この場合、iCloudキーチェーンにバックアップされています。

FIDOの基本方針はクレデンシャルがハードウェアに紐づいたままであることが重要視されていたため、バックアップや復元という考え方は初期のFIDO時代には少し物議を醸しました。これはまだオプションですが、実際のユースケースを適切に運用する企業やユーザーのニーズとクレデンシャルの完全性のバランスをとるために、FIDO/W3Cコミュニティによって安全なメカニズムが開発されました。

もちろん、このパスキーサポートの4つの主な仕事は、すべての機能と可能性をかなり単純化しています。詳細は、https://passkeys.dev/ を参照してください。

驚くべきニュース

パスキーの大きな利点は、ベンダーに依存せず、異なるベンダーのデバイス、ブラウザー、OS でシームレスに動作するように設計されていることです。例えば、iPhoneで生成された パスキーは、Windows利用しているChromeでも動作するはずです。さらに驚くべきことは、Apple、Google、Microsoftといった主要ベンダーが同意しただけでなく、その約束を実行していることです。

2022年5月、ビッグ3はFIDO規格のサポートを拡大し、パスワードレスサインインのサポートを加速させるというコミットメントを発表しました。Apple、Google、MicrosoftはAuthenticate 2022に参加し、案の定GoogleとMicrosoftが印象的なセッションを行う一方で、Appleは翌週にパスキーのサポートをリリースしました。

GoogleとMicrosoftの両社も、Googleは数ヶ月、Microsoftは2023年以内にパスキーサポートに改良を重ねてリリースすると予想されます。注目すべきは、GoogleもMicrosoftもFIDOのサポートが遅れているわけではないことです。GoogleはYubicoとともに、第一世代のFIDO U2Fで早くから先陣を切っていました。その後すぐにMicrosoftが参加し、WebAuth(W3C)とFIDO2を作成するW3C標準化を推し進めました。Appleを含むコミュニティ全体が一致団結してパスキーを作り上げたのです。

パスキーについての結論

想像できるように、すべてのベンダーにまたがるすべての可動コンポーネントを調整することはかなり困難です。しかし、良いニュースは、ほとんどすべてのFIDO2認証器が上位互換であることです。したがって、現在FIDO2を使用している場合、それはパスキーであり、さまざまなサポート機能が導入さ れるにつれて認識されるでしょう。CloudGate UNOは以前からすべてのFIDO2クレデンシャルを完全にサポートしており、これにはパスキーも含まれます。

特にCloudGate UNOユーザーにとっては、パスワードレスのセキュリティを実装するために、すべてのデバイス、ブラウザ、OSでパスキーがフルサポートとなるのを待つ理由はないでしょう。UNOユーザーは、FIDO2やPocket CloudGateでMFAを有効にするだけで、すべての接続アプリケーションでパスワードレスを実現することができます。