リモートワークのセキュリティについて考えておくべきこと

CloudGate アーキテクト Robby

株式会社インターナショナルシステムリサーチ

2020年5月14日

さかのぼること1985年、以下の引用文はさまざまな記事、本、さらにはインスピレーションを与えるポスターにも登場し始めました。

アフリカでは毎朝ガゼルが目覚め、最も足の速いライオンより速く走らなければ殺されると覚悟する。一方、ライオンは朝目覚めると、最も足の遅いガゼルより速く走らなければ餓死すると覚悟する。問題は、あなたがガゼルかライオンか、ではない。太陽が昇ったら、走り出さなければならないのだ。

企業のセキュリティについても同様です。 詐欺師やフィッシング、悪意あるハッカー、ランサムウェア攻撃者など、世の中にライオンは溢れています。 ほとんどの場合、彼らはあなたの組織の資金、データ、またはその両方を付け狙っています。時にはただ、あなたの一日を台無しにしたいだけの場合もあります。

組織の資金、データ、知的財産をライオンから保護するのがあなたの仕事である場合、COVID-19の流行により、あなたの仕事はさらに困難になったことでしょう。組織が持つライオンの防護柵の後ろで長い間安全を保っていたユーザーは、今では次々と在宅勤務を始めています。世の中の傾向としては、新型コロナウイルスの恐怖が和らいだ後でも、かなりの数の人が定期的に自宅で仕事を続けることを望んでおり、社会的距離のガイドラインが緩和されているため、ホームオフィスが時には近くのコーヒーショップや、フレンドリーな近所の居酒屋に置き換えられるかもしれません。

広大な放牧地にガゼルが増えたことで、ライオンたちは簡単な食事にありつくために狩りに出かけ、組織のリソース、データ、インフラストラクチャへのリスクが高まっています。

以下に、ガゼルを保護するために実行できる早くて無駄のない方法をいくつかまとめます。

ライオンより速くなれなくても、少なくとも他のガゼルより速くなれます。

安全な認証

特にセキュリティコミュニティの間で、何十年も前からパスワードベースの認証が嫌われてきたことを考えると、圧倒的多数のシステムがいまだにパスワードに依存してユーザーの認証を行っているのは、いささか驚くべきことではないでしょうか。パスワードが永続的に利用され続ける理由の大部分は、慣れ親しみやすさ、利便性、実装の容易さが占めており、概念的に言えばパスワード認証は非常に安全であるため、そのリスクはしばしば過小評価されます。

『もし』パスワードが安全にハッシュされ、暗号化されて、バックエンドシステムに保存されている場合。

『もし』パスワードが安全な通信チャネルのみを通過する場合。

『もし』ユーザーが十分に複雑なパスワードを選択した場合。

『もし』ユーザーが複数のシステムで同じパスワードを再利用しない場合。

そして、『もし』ユーザーが巧妙なフィッシングや詐欺師に騙されてパスワードを漏らさないようにした場合。

このような場合であれば、パスワード認証は非常に安全と言えるでしょう。

これには多くの『もし』だけでなく、ユーザーに与える責任も大きいことに気づくはずです。 繰り返しになりますが、ユーザーの大多数が適切なパスワードの管理法を実践していても、1匹の足の遅いガゼルがシステム全体を危険にさらす場合があります。

認証セキュリティを大幅に改善するために取ることができるいくつかの対策を次に示します。

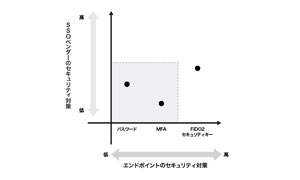

- パスワードのみの認証に依存せず、 2番目の認証要素を追加するか、代わりに生体認証を使用します。 理想的には、あなたの認証メカニズムを、「Web Authentication」仕様と互換性のあるような安全なハードウェアに依存させます。SMSベースまたは時間ベースのワンタイムパスワードを使用することも、認証にパスワードのみを使用するよりも優れています。

- シングルサインオンソリューションを導入してユーザーが認証する必要があるシステムの数を減らします。 これにより、システム間のパスワードの再利用が排除されるだけでなく、ほとんどのシングルサインオンサービスは、ただサインオンを行うサービスよりも高度な認証メカニズムをサポートします。

- 安全なパスワードポリシーを導入し、パスワードベース認証の固有リスクについてユーザーを教育します。

デバイスの特定と管理

組織のリソースへのアクセスに使用されているデバイスが他の方法で侵害されている場合、最も強固で安全な認証ポリシーでも、それを保護するには不十分です。

すべてのデバイスが識別され、一元的に保護および管理されることが理想的ですが、自宅で作業しているユーザーが自分のパソコンまたはモバイルデバイスを使用して組織のネットワークやさまざまなクラウドサービスにアクセスしている状況に遭遇するかもしれません。

以下は推奨事項です:

- 識別されていないデバイスへのアクセスを拒否して、悪意のある攻撃者がリソースにアクセスするリスクを軽減します。X.509クライアント証明書を使用してデバイスを識別すること、特に、Trusted Platform Module(TPM)やその他の安全な要素のようなデバイスに物理的に接続された安全なハードウェアによって支えられている場合は信頼できる方法となります。

- リソースにアクセスするデバイスが最新のオペレーティングシステムとソフトウェアパッチで最新であることを確認してください。デバイス管理システムを導入していない場合は、ユーザーにシステムを最新の状態に保ち、重要なセキュリティアップデートがリリースされたときにリマインダーを送信するようにポリシーを設定します。 繰り返しになりますが、未公開のセキュリティ脆弱性やゼロデイ・エクスプロイトのようなものは恐ろしいですが、群れの中で最も足の遅いガゼルになる可能性は低いことを覚えておいてください。どちらかと言うと、『これじゃないと仕事ができない』と言いながらサポートされていないOSを使う上級管理職のPCの様になるでしょう(どこの組織でもそのようなことがあるようです)。

- クライアントがインターネットへのアクセスに使用するネットワーキング機器を忘れないでください。家庭用モデムとWiFiアクセスポイントをあなたが制御できる可能性はほとんどありませんが、モデムのデフォルトパスワードを変更する方法、または十分に強力なWiFi暗号化とMACアドレスフィルタリングを設定する方法についてユーザーに指示および教育することは、トラフィックの覗き見、不正アクセス、および最終的には中間者攻撃の防止に大いに役立ちます。

アクセス制限

従来のクライアントIPアドレスに基づいて組織のリソースの一部またはすべてのアクセスを制限している状況だった場合、ほとんどのユーザーが社内で作業していた際はこれらを管理するのは簡単であったこと、また現在彼らは在宅勤務をしているので事実上、管理が不可能であることに気づくかもしれません。 それでも、あなたに出来ることがいくつかあります。

- VPNを介してアクセスし、元のIPアクセス制限はそのまま維持します。ここでも、VPNへのアクセスに使用する認証方法に注意する必要があります。 多くのVPNサービスは、上記で説明したシングルサインオンソリューションとの統合が可能になり、ネットワークアクセスにも同様の強力な多要素認証要件を適用することができます。

- 制限の緩和。IPアドレスの制限を維持することができなくなった場合は、地理的な制限または時間ベースの制限に置き換えます。 これにより、少なくとも攻撃可能な箇所を狭め、必要な場所と時間帯にいるユーザーからの接続を許可することができます。

- 制限の厳格化。ユーザーがインフラストラクチャに(VPNなどを介して)アクセス可能になった場合に、彼らが日常の業務に必要なリソースにのみアクセスできるように、アクセス制御を適切に配置してください。 これにより、アクセスが侵害された場合の潜在的なリスクと損害が軽減されます。

以上です。 目を覚まして走り始めてください。 ユーザーのセキュリティ意識を高め、上記の推奨事項の大部分またはすべてを実装すると、他のガゼルを追い抜ける可能性が大幅に高まり、ライオンまでも置き去りにできるかもしれません。

外ではくれぐれも気をつけてください。