Q&Aで疑問を解消し、パスキー認証を始めとする

安全なパスワードレス認証の導入を進めましょう

パスワードレス認証のCloudGate UNOユーザーが増加中

私達ISRが提供するアイデンティティ管理プラットフォームCloudGate UNOは、アクセス時の本人確認として3つの「認証方式」が用意されています。

①パスワード認証:パスワードのみで認証

②パスワードレス認証:生体認証などを利用したパスキーやISR提供専用アプリによる認証

③多要素認証:パスワード認証とCloudGate

UNOで利用できる認証器を組み合わせた認証

これまではパスワード認証やワンタイムパスワード(OTP)認証を選択されるお客様が一般的でしたが、Apple、Google、Microsoftのような大手ITベンダーがパスワードレス認証へ移行する流れもあり、パスワードレス認証の導入についてのお問合せを頂く機会も増えていますので、その一部をご紹介します。

パスキー認証はどのくらい浸透していますか?

海外ではMicrosoft、PayPal、eBay、KATAK、GitHub、TikTokなど、日本だとNTTドコモやYahoo!など、コンシューマー向けを中心に早いペースで浸透しています。

また、Googleがパスキーを個人ユーザーのアカウントのデフォルト(初期設定)オプションに設定すると発表したことで、更にパスキー認証が広まることが予想されています。

さらに、IT分野を中心とした調査・助言を行う企業、ガートナー社のアナリストは「2025年までに、労働人口の50%以上、顧客が認証する取引の20%以上がパスワードレス化される」と予想しており、今後はパスワードレス認証が主流になることが考えられます。

パスキー認証の導入は他の認証(SMS認証など)に比べてコストがかかりますか?

現在の利用環境が下記のような場合、パスキー認証に必要な環境は整っており、SMS認証を導入する費用と大きな差はないと言えます。

- Windows PC(Windows 10 Version 1903以降)を利用している

- Touch ID搭載の Mac PC(macOS Big Sur)を利用している

- iOS(iOS 14/iPadOS 14以降)やAndroid(Android 7.0以降)などのスマートデバイスを社員に配布している、もしくは私物利用を許可している

上記に当てはまらない場合、社員用のPCやスマートデバイスを新たに用意するとなるとその分のコストがかかりますのでFIDO2に準拠した外付型の認証器を購入するほうがコストを抑えられます。

FIDO2対応認証デバイスの詳しい情報はこちら

FIDO2対応認証デバイスの詳しい情報はこちら

FIDO認証は生体認証がメインだと思いますが、PINを使った認証に意味がありますか?

はい、PINを使うFIDO認証の意味は大いにあります。ビジネス環境ではアベイラビリティ(安定的なサインイン機会)を維持することが極めて重要です。FIDO認証は多要素認証なので、端末以外の2つ目の要素としてPINが選択できますが、システム管理者様の中にはPINの安全性に疑問を持ち、生体情報のみを登録するケースもみられます。しかし生体情報の読み取りに不具合が生じた際、クラウドサービスへのアクセスができないことで業務に影響を与えるリスクがあります。そのため、生体情報のバックアップとしてPINを登録しておくことが重要です。

一部では、PINは簡単な数字の組み合わせであり、脆弱であるため、複雑で長いパスワードを使用すべきだという意見を聞くことがありますが、FIDO認証におけるPINは高い安全性を提供します。PINは端末に保存されているため、ネットワーク上に出ることはありません。パスワードは盗まれたら悪用されますが、PINは盗まれた場合でもそれに紐づく認証器が一緒に盗まれない限り悪用されないため安全性は高まります。

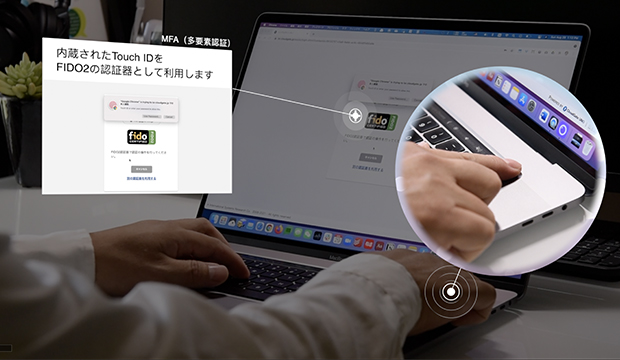

社用Macbook に搭載された Touch ID を使って CloudGate UNO にサインオン出来ますか?

はい、Touch ID はパスキー認証に対応していますので可能です。

CloudGate UNOは、FIDO2に準拠した外付型の認証器(セキュリティキー等)や、プラットフォーム認証器(Touch IDやWindows Hello等)を利用して、パスワードレス認証に対応していないクラウドサービスや社内システムでも(※1)パスワードレス認証でサインオンすることが可能です。

多要素認証として使える Pocket CloudGate アプリはパスワードレス認証ですか?

はい、「Pocket CloudGate」スマートフォンに搭載された生体認証機能を用いたプッシュ通知によるパスワードレス認証です。

そもそも、認証を行う要素には「知識情報」、「所持情報」、「生体情報」があります。そして認証は異なる要素を組み合わせるほどセキュリティの強度が上がると言われています。

Pocket CloudGateの認証要素は「所持情報」と「生体情報」を使うことになるため、 SMS/OTPよりもセキュリティレベルの高い安全な認証を実現します。

パスワードレスの新時代へ

パスワード認証は1960年代にできた技術です。当時は1台の大型コンピューターを複数の限られた開発者だけが使うことが想定されていたため、 今ほど厳重なパスワード管理を求められていませんでした。

コンピュータやインターネットなど情報技術の発展に合わせて、古い認証の技術も進化させる必要がありますが、パスワード認証に代わる技術が 登場しませんでした。そのため、しばらくの間は悪意のある攻撃者によって標的とされ、ユーザーにとっては暗く長い夜を経験してきました。 しかし、パスキーの登場によりパスワードレス認証は近い将来、パスワード認証に完全に取って代わることが期待できるようになりました。

企業にとって、これまで慣れ親しんだ認証方式を変えるのはシステム管理者側も、ユーザー側もハードルが高いことかと思います。 完全なパスワードレスの時代へはまだ少し時間がかかりそうですが、新しい時代の認証へ移行する準備は確実に進んでいます。

セキュアなパスワードレス環境を実現!

ご興味がございましたら、またはさらに詳しくお知りになりたい場合は、

以下のフォームよりお問い合わせください。